– Como Construir el RA de Continuidad utilizando Zurich (BIA)

– Como construir y calcular el RA y el apetito, capacidad y tolerancia al riesgo.

– Como construir y calcular el BIA y su contenido

– Como construir el DRP y CIRP y su contenido

– Como construir el CCP y su contenido

– Como construir el IRP y BRP y su contenido alfabètico

Diplomados con participación y/o certificación* (24 y 32 horas)

- Fundamentos de Riesgo Tecnológico

- Fundamentos de Riesgo Legal

- Fundamentos de Riesgo Operativo

- Fundamentos de Riesgo Crediticio

- Fundamentos de Evaluación y Desarrollo de Proyectos Empresariales

- Fundamentos de Continuidad del Negocio

- Fundamentos de Riesgo del Capital Humano

- Fundamentos de Riesgo de Mercado y de Portafolio

- Fundamentos de Ciberseguridad

- Fundamentos de Gobierno Corporativo

- Fundamentos de Cumplimiento Integral (Oficina de Control Interno)

- Fundamentos de Ingeniería financiera

* Cursos certificables por “Luminous Institute AML (Estados unidos)”

Seminarios Cafecito (2 a 4 horas)

- Técnicas de auditoría asistidas por el computador (SQL) Mod 1 – Estructurar datos

- Técnicas de auditoría asistidas por el computador (SQL) Mod 2 – Análisis Estadístico

- Técnicas de auditoría asistidas por el computador (SQL) Mod 3 – Presentar informe

- El ABC de las TIC para AudSis – Parte 1 – Conociendo las áreas críticas de las TIC

- El ABC de las TIC para AudSis – Parte 2 – Estándares y mejores prácticas

- El ABC de las TIC para AudSis – Parte 3 – Gobierno de las TIC, nuevo enfoque

- Administración del riesgo operacional y todos sus componentes

- Administración de proyectos financieros, operacionales y de tecnología

- Auditando la gobernanza y organización de las TIC, fácil y rápido

- Auditando la prestación de los servicios tecnológicos – Parte 1 – Desarrollo de software

- Auditando la prestación de los servicios tecnológicos – Parte 2 – Bases de datos

- Auditando la prestación de los servicios tecnológicos – Parte 3 – Infraestructura

- Auditando la prestación de los servicios tecnológicos – Parte 4 – Telecomunicaciones

- Auditando la prestación de los servicios tecnológicos – Parte 5 – Operaciones tecnológicas

- Auditando la prestación de los servicios tecnológicos – Parte 6 – Soporte técnico

- Auditando la seguridad de la información, fácil y rápido

- Cómo administrar el riesgo de liquidez, fácil y rápido

- Como administrar el riesgo de mercado, fácil y rápido

- Como administrar el riesgo de portafolios, fácil y rápido

- Como administrar el riesgo estratégico, fácil y rápido

- Como administrar el riesgo legal, fácil y rápido

- Como escoger mecanismos de valorización del riesgo, fácil y rápido

- Como evaluar un nivel de madurez bajo el modelo SCAMPI, fácil y rápido

- Como hacer análisis de factibilidad técnica, económica y operativa, fácil y rápido

- Como hacer diversos mapas de calor, fácil y rápido

- Como hacer QA en los proyectos de desarrollo de software, fácil y rápido

- Como implementar indicadores de control de proyectos, fácil y rápido (Basado en PMBOK)

- Como implementar un BCP (Business Continuity Plan), fácil y rápido

- Como implementar un BIA (Business Impact Analysis), fácil y rápido

- Como implementar un DRP (Disaster Recovery Plan), fácil y rápido

- Como implementar una matriz de peligros SySO, fácil y rápido

- Cómo implementar una matriz de riesgos de calidad, fácil y rápido

- Como implementar una matriz de riesgos operativos; fácil y rápido

- Como implementar una matriz de riesgos tecnológicos; fácil y rápido

- Como medir la satisfacción del cliente basado en ISO 9001:2008-2015

- Como preparar un plan de respuesta ante emergencias basado en OHSAS 18001

- Construcción de contextos múltiples para cualificación, fácil y rápido

- Documentación de procesos basado en ISO 10013

- Gestión documental basado en ISO 30301

- Herramientas para medir el nivel de calidad de los servicios tecnológicos

- Interpretación de los nuevos requisitos de la norma ISO 9001:2015

- Mecanismos de cobertura y tratamiento del riesgo

- Mecanismos de valorización del riesgo

- Medición matemática del cumplimiento de la política de un sistema de gestión ISO

- Planificación, formulación y evaluación de proyectos basado en PMBOK

- Seguridad de la información Mod 1 (Políticas)

- Seguridad de la información Mod 2 (Procedimientos y Controles)

- Seguridad de la información Mod 3 (Gestión)

- Seguridad industrial y salud ocupacional en la industria hotelera, fácil y rápido

Universidad del Auditor (Cursos Taller aprender haciendo 4, 8 y 12 horas)

- Cómo auditar el riesgo tecnológico

- Cómo auditar el riesgo operativo y sus componentes

- Cómo auditar la continuidad del negocio de los procesos corporativos

- Cómo auditar la continuidad del negocio en los servicios tecnológicos

- Cómo auditar el riesgo de liquidez

- Cómo auditar el riesgo crediticio

- Cómo auditar las capacidades tecnológicas

- Cómo calcular la pérdida esperada

- Cómo calcular el retorno de la inversión de proyectos de tecnología

- Auditoría continúa basada en riesgos y procesos

- Auditoría basada en SQL

- Auditoría basada en guías, estándares y mejores prácticas (Listas de verificación)

- Machine Learning aplicado a la auditoría

- Auditoría basada en estadística y análisis de datos

- Modelos de simulación aplicados a la auditoría

- Seguridad WEB basada en OWASP

- Cómo implementar un mapa de calor múltiple

- Cómo establecer un análisis BIA

- Cómo implementar el modelo BOWTIE para la gestión de riesgos

- Cómo Implementar el modelo HACCP para la gestión de riesgos

- Cómo implementar el modelo SHERT® para la evaluación del Fraude

- Cómo implementar un análisis BIA

- Cómo implementar un DRP

- Cómo implementar una matriz de transición para riesgo crediticio

- Gestión de KPI’s, KCI’s, KRI’s & KBCI’s para la gestión de riesgos

- Modelos ágiles para la gestión de proyectos (Una perspectiva Cualitativa/Cuantitativa)

- Modelos matemáticos para medir el cumplimiento de la Misión de la TI

- Modelo Montecarlo para auditores, gestores de riesgos y gestores de proyectos

- Implementando Seis Sigma para la medición de los servicios tecnológicos

- Implementando Taguchi y Wu para medir el impacto de la mala calidad de los servicios de la TI o para medir la inversión para alcanzarla

Fundamentos de guías, estándares, marcos de referencia y mejores prácticas (8 a 16 horas)

- Fundamentos CISSP (Seguridad Informática)

- Fundamentos ISO 31000 (Riesgo Integral)

- Fundamentos ISO/IEC 20000-1 (ITIL)

- Fundamentos ISO/IEC 27001 y 2 (Seguridad de la información)

- Fundamentos ISO/IEC 22301 (Continuidad del negocio)

- Fundamentos ISO 21500 (Gestión de Proyectos)

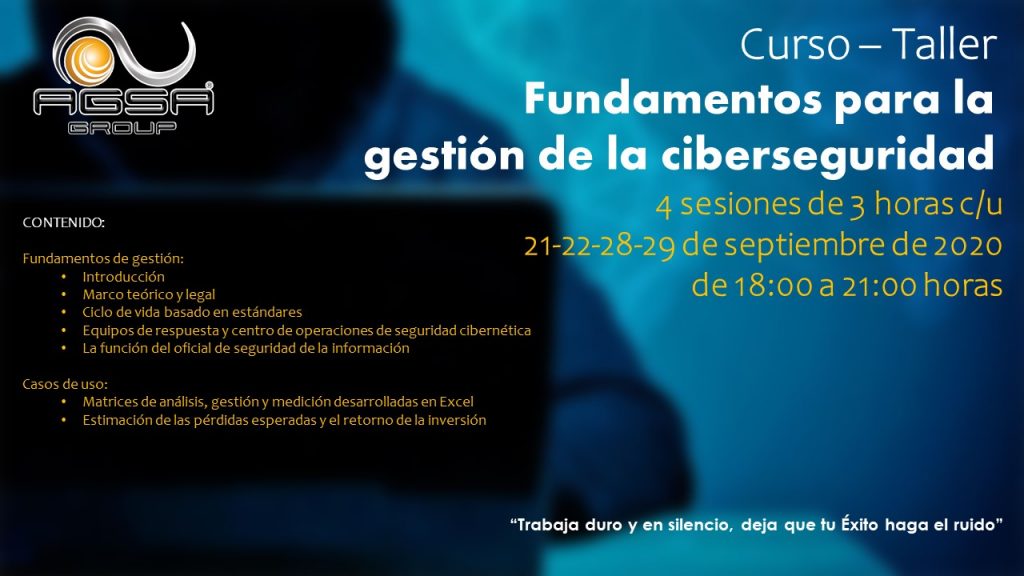

- Directrices ISO/IEC 27032 (Gestión de la ciberseguridad)

- Fundamentos NIST

- Fundamentos de COSO & CoBIT

- Cómo definir el PETI & PESI

- Fundamentos DevSecOps

- Fundamentos BPM-SOA-ESB

- Fundamentos de CRISC

Participa con nosotros en este curso-taller. Aprenderemos diferentes estándares, normas y marcos de trabajo para gestionar la ciberseguridad y lo pondremos en práctica construyendo matrices de análisis, gestión y medición desarrolladas en Excel.

Capacitaciones a la medida

gerenciales de liderazgo y toma de decisiones,

técnicas y operacionales

TODAS HECHAS PARA AGREGAR VALOR EN LOS PUESTOS DE TRABAJO

(4 A 8 HORAS)